FlexiHub Team uses cookies to personalize your experience on our website. By continuing to use this site, you agree to our cookie policy. Click here to learn more.

Dall'avvento di Internet, gli utenti di Internet hanno sempre affrontato una sfida o l'altra. Uno di questi problemi è il fatto che è difficile per gli utenti fidarsi di qualsiasi codice pubblicato su Internet. Gli utenti non possono fare a meno di scaricare regolarmente software da Internet sui propri computer. Alcuni software possono contenere minacce o programmi dannosi che mettono a rischio le informazioni e la sicurezza degli utenti.

Gli sviluppatori possono annullare questa minaccia firmando digitalmente ogni software prima di renderlo disponibile per il download da parte degli utenti di Internet. Quando il software viene firmato, è più facile per gli utenti verificarne l'origine, nonché verificare che non sia stato alterato o manomesso in alcun modo.

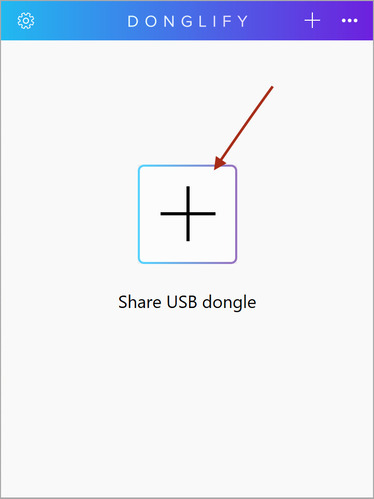

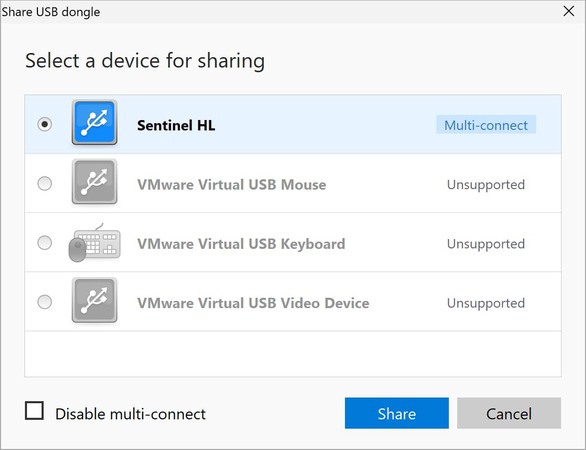

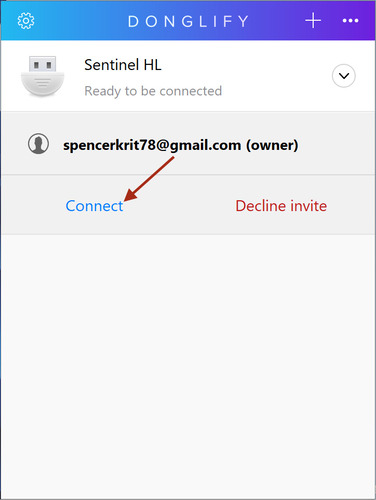

Sì, è così facile! In questo modo, non dovrai acquistare alcuna soluzione hardware aggiuntiva o utilizzare alcun software discutibile, ogni volta che devi condividere un token di certificato digitale.

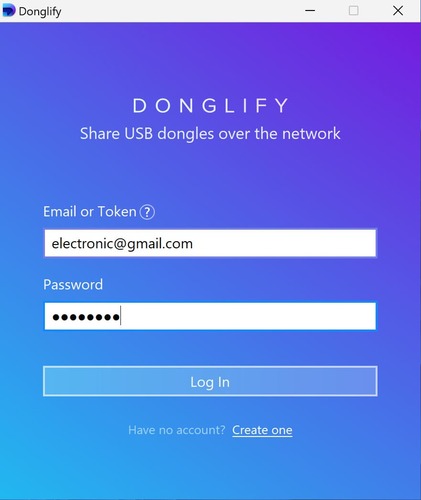

Il modo migliore per condividere un token USB per macos/windows è con l'aiuto di Donglify. In questo modo, tutti in ufficio possono utilizzare il dongle dsc, che rimarrà sempre nello stesso posto.

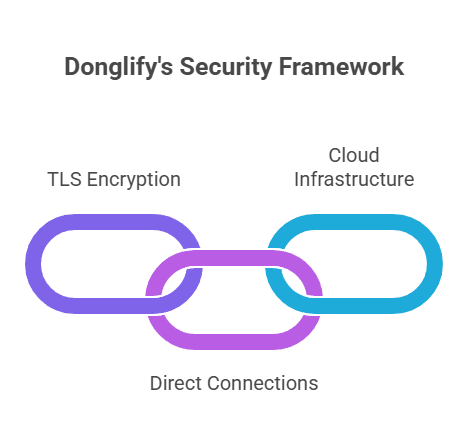

In Donglify sappiamo che, quando si tratta di lavorare con certificati digitali e dongle di licenza, la sicurezza non è opzionale: è essenziale. Che vi colleghiate dal vostro ufficio domestico o dall’altra parte del mondo, potete contare sulla protezione dei vostri dati a ogni passo.

Con tutte queste misure di sicurezza in atto, potete essere certi che i vostri dongle USB, certificati e dati sensibili rimangano al sicuro, ovunque e in qualsiasi momento abbiate bisogno di accedervi.

Protezione avanzata

Ogni singolo bit di informazione trasferito è protetto con crittografia TLS 1.2, lo stesso standard di fiducia utilizzato dalle banche e dalle principali aziende tecnologiche. Ciò significa che i vostri dati viaggiano attraverso un tunnel sicuro e privato, inaccessibile agli estranei.

Sicurezza end-to-end

Ogni volta che è possibile, Donglify crea una connessione diretta punto a punto tra dispositivi. Questo riduce al minimo il numero di passaggi che i vostri dati devono affrontare. E anche se transitano attraverso i nostri server, rimangono crittografati e anonimi lungo tutto il percorso.

Infrastruttura cloud affidabile

Dietro le quinte, Donglify funziona sulla rete cloud globale di Akamai — uno dei nomi più affidabili nella sicurezza di Internet. Ciò garantisce connessioni veloci, resilienti e in grado di riprendersi rapidamente in caso di imprevisti.

La firma del codice si riferisce semplicemente alla firma di script utilizzando una firma digitale basata su certificato. L'obiettivo è verificare l'identità degli autori e assicurarsi che il codice non sia stato alterato da quando l'autore lo ha firmato seguendo gli standard di certificazione digitale di Microsoft. In questo modo, altri software e utenti possono determinare se possono fidarsi del software.

Con un certificato di firma del codice Microsoft, è possibile firmare il codice utilizzando una chiave privata e pubblica (un metodo simile a quello utilizzato da SSH e SSL). Quando viene richiesto il certificato, viene generata una coppia di chiavi pubblica/privata. Questa chiave privata rimane sulla macchina del richiedente e non viene mai inviata al fornitore del certificato. Quando la chiave pubblica viene richiesta dal provider, viene inviata e quindi il provider emetterà un certificato.

I tipi di firma del codice accettati come più avanzati sono noti come "certificati di firma del codice di convalida estesi". Il motivo per cui sono valutati così bene è che hanno a che fare con due delle scappatoie più comuni sfruttate dagli sviluppatori di malware per propagare il loro codice dannoso: una scarsa protezione della chiave privata e processi di verifica dell'identità deboli.

Il primo è ottenuto attraverso l'adozione dell'autenticazione a due fattori: la chiave privata è crittografata sul token e archiviata su un dongle USB. Sarà impossibile per coloro che non dispongono del dispositivo fisico firmare il codice utilizzando il certificato di firma del codice.

Sebbene la chiave USB offra la migliore protezione possibile, potrebbe non essere molto conveniente utilizzarla in azienda, poiché esiste la possibilità che il dongle venga passato tra i membri e possa perdersi durante il processo. Inoltre, ti consigliamo di non copiare, clonare, duplicare il dongle USB in quanto non è una pratica che ricade sul lato destro dei ToS del produttore.